2024年3月1日,南極熊獲悉,近日有Anycubic的國外用戶反映,有人入侵了他們的3D打印機(jī),,并警告3D打印機(jī)的系統(tǒng)存在安全漏洞。相關(guān)報道顯示,,這些未透露身份的黑客已成功利用Anycubic的3D打印機(jī)系統(tǒng)漏洞,,并悄悄在他們的設(shè)備中添加了一個名為"hacked_machine_readme.gcode"的文件。

114050cyqmhhaxiljcyllc.jpg (60.98 KB, 下載次數(shù): 60)

下載附件

2024-3-1 22:04 上傳

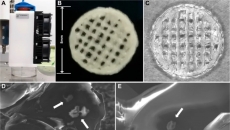

△被黑的Anycubic 3D 打印機(jī)

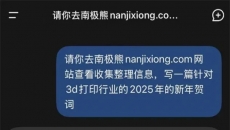

114050p6yxfvllxrlwfvgc.jpg (291.4 KB, 下載次數(shù): 65)

下載附件

2024-3-1 22:10 上傳

△被黑的Anycubic 3D打印機(jī)上留下的消息

那么,,這段時間究竟發(fā)生了什么,?南極熊聯(lián)系了Anycubic中國總部想了解清楚整個事件。

Anycubic負(fù)責(zé)人表示:“在2月26日(UTC-5),,我們收到了一位用戶的電子郵件,,提醒了Anycubic MQTT服務(wù)器的漏洞。在2月27日(UTC-5),,多位用戶報告稱在他們的Anycubic Kobra 2 Pro/Plus/Max屏幕上出現(xiàn)了“hacked_machine_readme.gcode”,。

截至本聲明發(fā)布時,共有237臺設(shè)備受到影響,。初步調(diào)查結(jié)果表明,,超過2,000臺設(shè)備已接收到此文件。

通過調(diào)查客戶發(fā)送給我們的日志,,發(fā)現(xiàn)這些打印機(jī)收到了遠(yuǎn)程命令,,從另一個云服務(wù)器(非安信服務(wù)器)下載了“message.txt”文檔,并將其重命名為“hacked_machine_readme.gcode”,。

我們確認(rèn),,這一事件是由第三方利用MQTT服務(wù)器的安全漏洞訪問用戶打印機(jī)引起的,�,!�

Anycubic計劃如何解決這個問題?

我們已經(jīng)采取了以下措施:

- 加強(qiáng)了云服務(wù)器的安全驗證步驟

- 在云服務(wù)器中加強(qiáng)了授權(quán)/權(quán)限管理

- 目前正在改進(jìn)固件的安全驗證(新固件將在3月5日前anycubic.com上提供)

進(jìn)一步措施:

- 實施網(wǎng)絡(luò)分割措施,,限制對服務(wù)的外部訪問

- 對系統(tǒng),、軟件和MQTT服務(wù)器進(jìn)行定期審核和更新

用戶應(yīng)該怎么做?

- 如果在屏幕上發(fā)現(xiàn)“hacked_machine_readme.gcode”文件,,此文件無害,,可通過打印機(jī)屏幕手動刪除,。

- 如果在USB驅(qū)動器上發(fā)現(xiàn)“hacked_machine_readme.gcode”文件,請使用電腦刪除該文件,。

- 如果在打印機(jī)上未找到“hacked_machine_readme.gcode”文件,,則可以正常使用打印機(jī),云服務(wù)也可以正常使用,。

- 對于那些對云服務(wù)感到不安的用戶,,可以通過打印機(jī)屏幕輕松禁用WiFi

step.png (124.18 KB, 下載次數(shù): 70)

下載附件

2024-3-1 22:13 上傳

進(jìn)一步建議:

- Kobra 2 Pro/Plus/Max用戶,請從anycubic.com下載并更新新固件,;也可以用OTA更新

- 避免從未知來源下載固件更新

- 使用USB驅(qū)動器的用戶建議在其電腦上進(jìn)行防病毒掃描

Anycubic負(fù)責(zé)人表示:“我們理解對這個問題的廣泛關(guān)注,。我們對問題的發(fā)生負(fù)有責(zé)任,并向用戶保證解決問題是我們的最優(yōu)先任務(wù),。Anycubic團(tuán)隊隨時準(zhǔn)備協(xié)助解決此事,。如果您遇到了上述問題,可以通過發(fā)送電子郵件至[email protected]直接與我們聯(lián)系,,我們的團(tuán)隊將盡快回復(fù),。”

|